Критическая уязвимость в Zen 5: AMD подтвердила сбой RDSEED на Ryzen 9000 и Threadripper 9000

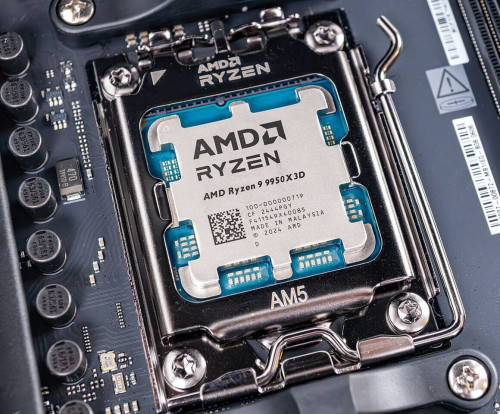

AMD официально признала опасную уязвимость в Zen 5, связанную с аппаратной реализацией генератора случайных чисел RDSEED, — ключевого элемента в системах криптографии. Проблема затрагивает множество актуальных процессоров, включая Ryzen 9000, Threadripper 9000, Ryzen AI 300, Ryzen Z2, а также серверные EPYC 9005.

Компания присвоила уязвимости идентификатор AMD-SB-7055 и оценку высокой степени опасности. Суть проблемы — инструкция RDSEED может возвращать значение 0 без достаточной энтропии, но при этом ложно сигнализировать об успешной генерации. Это делает случайные ключи предсказуемыми и подверженными атакам. Затронуты 16- и 32-битные версии RDSEED, в то время как 64-битный вариант не пострадал — причины AMD не раскрывает.

Первые исправления уже выпущены для EPYC 9005, остальные процессоры получат патч AGESA 25 ноября, а полный охват планируется до января 2026 года. Пока обновления не поступили, AMD рекомендует использовать 64-битную версию RDSEED или перейти на программные генераторы случайных чисел.

Уязвимость обнаружена инженером Meta и воспроизводится стабильно при параллельной нагрузке на RDSEED и оперативную память. Linux-сообщество уже выпустило патч, отключающий RDSEED на всех чипах Zen 5. Это не первый случай: в прошлом аналогичная проблема возникала и у Zen 2 (Cyan Skillfish APU).

Поскольку RDSEED применяется в критически важных криптографических системах, сбой может привести к нарушению безопасности в приложениях, где требуется истинная случайность. На фоне этого AMD ускоряет выпуск микрокодов, чтобы устранить проблему во всей линейке Zen 5 как можно скорее.