Новейшая атака Phoenix на DDR5 позволяет получить root-доступ: ECC и защитные механизмы бесполезны

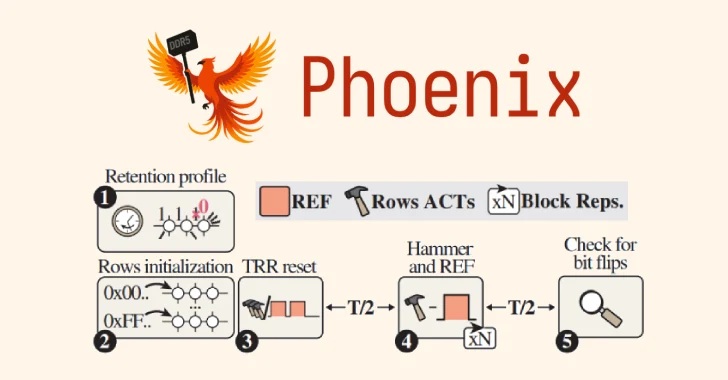

Группа COMSEC из ETH Zürich совместно с Google представила новую атаку на оперативную память DDR5, получившую название Phoenix (CVE-2025-6202). Эта уязвимость позволяет вызвать битовые ошибки в памяти, обходя защиту от Rowhammer-атак. Атака угрожает не только настольным ПК, но и особенно — серверным системам, где на одном физическом хосте работают тысячи клиентов.

Исследователи протестировали метод на платформе AMD Zen 4 с модулями SK hynix DDR5 2021–2024 годов. Даже встроенная коррекция ошибок (ECC и ODECC) не помогает предотвратить последствия. Как отмечает Google, механизмы TRR (Target Row Refresh) не являются детерминированными, а ODECC корректирует ошибки с задержкой или только при записи, что делает долгосрочные атаки эффективными.

Phoenix — это эволюция классических Rowhammer-атак, где память «забрасывается» частыми чтениями в специфическом порядке, вызывая битовые сбои через электромагнитное воздействие. В некоторых сценариях исследователи добились 100% успеха в манипуляции Page Table Entries, 73% вероятности извлечения SSH-ключей, и 33% шанса получения root-доступа путём модификации sudo в памяти. Одна из атак была успешно проведена всего за 5 минут 19 секунд.

Для смягчения угрозы предлагается увеличить частоту обновления строк памяти (tREFI) до 1.3 мкс — это снижает эффективность атаки, но влечёт за собой снижение производительности на 8.4%. В перспективе проблему решит только внедрение PRAC (Per-Row Activation Counting) — новой спецификации JEDEC, которая будет точно считать доступы к строкам и активировать защиту. Этот стандарт уже включён в грядущий LPDDR6, но пока DDR5 остаётся уязвимой.