Обнаружены четыре критических уязвимости в UEFI-прошивках Gigabyte

Исследовательская компания Binarly выявила четыре опасные уязвимости в UEFI-прошивках материнских плат Gigabyte, которые затрагивают более 100 моделей устройств. Проблема связана с System Management Mode (SMM) — привилегированным режимом работы CPU, в котором прошивка выполняет системные функции ещё до загрузки операционной системы. Доступ к этой памяти осуществляется через System Management RAM (SMRAM), и если коммуникационные буферы не проходят валидацию, это позволяет вредоносному коду записываться в защищённую область.

Все четыре уязвимости получили высокий уровень серьёзности — 8.2 балла по CVSS:

-

CVE-2025-7029 — позволяет произвольно записывать данные в SMRAM через незашищённые указатели OcHeader/OcData

-

CVE-2025-7028 — даёт злоумышленнику контроль над операциями с флеш-памятью

-

CVE-2025-7027 — позволяет использовать двойную разыменовку указателей для записи в SMRAM

-

CVE-2025-7026 — использует неконтролируемый регистр RBX для аналогичных атак через функцию CommandRcx0

Все уязвимости могут быть использованы локальным администратором для установки невидимых имплантов в прошивку, которые останутся даже после переустановки системы. Атаки возможны как из работающей ОС, так и на этапе загрузки, сна или восстановления. Важно, что SMM работает ниже уровня ядра ОС, что делает обнаружение и устранение подобных атак крайне затруднительным.

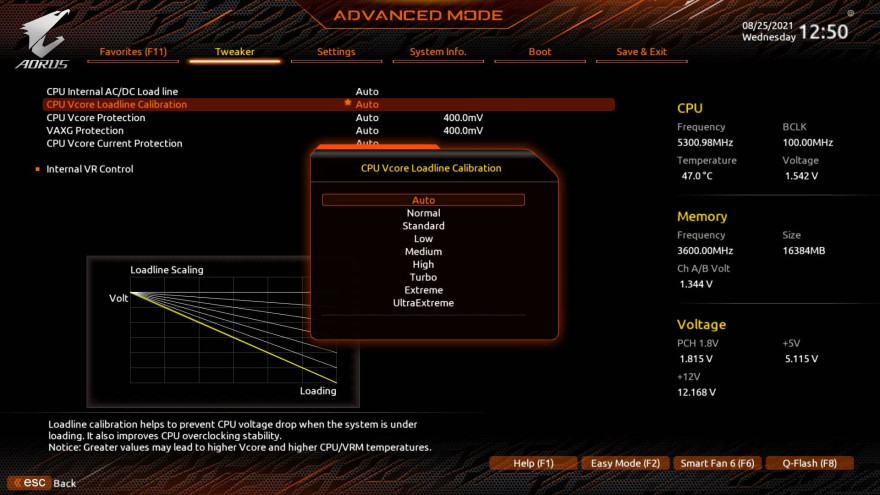

Gigabyte уже начала раскатывать обновления BIOS/UEFI для материнских плат на чипсетах Intel 100, 200, 300, 400 и 500 серий. Обновления можно загрузить с официального сайта компании и установить через BIOS или утилиту Q-Flash. После прошивки необходимо убедиться, что Secure Boot включён — это снижает риск несанкционированной модификации прошивки в будущем.