Windows RDP сохраняет доступ через старые пароли — Microsoft отказывается устранять уязвимость

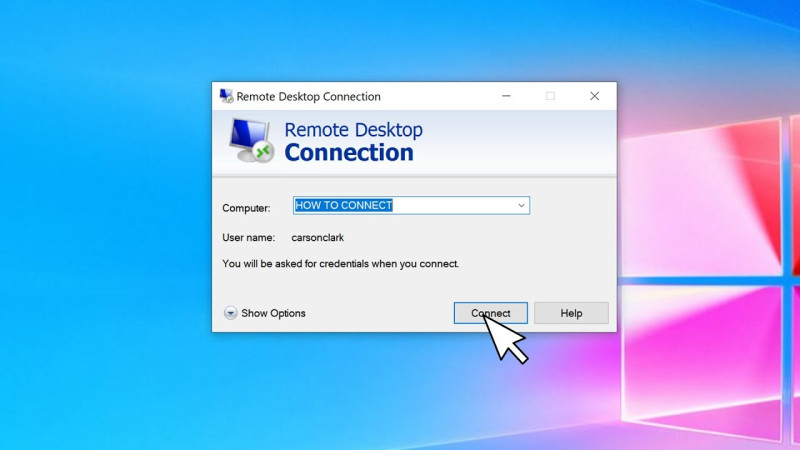

В Windows обнаружена серьёзная проблема безопасности, связанная с протоколом удалённого доступа RDP (Remote Desktop Protocol) — и Microsoft не собирается её устранять. По данным специалиста по кибербезопасности Даниэля Уэйда, операционная система позволяет подключаться к ПК с использованием устаревших, но кэшированных паролей, даже если они были изменены на новые. Это означает, что смена пароля не блокирует старый RDP-доступ, и злоумышленник может продолжить подключение, если ранее авторизовался.

Microsoft уже получила этот отчёт ранее — ещё в августе 2023 года, но после внутреннего расследования компания пришла к выводу, что поведение RDP «работает как задумано». Представители MSRC (Microsoft Security Response Center) заявили, что механизм кэширования старых паролей не считается уязвимостью, поскольку он предназначен для упрощения доступа к машине, которая долгое время находилась в офлайне. Тем не менее, этот механизм невозможно отключить и он не сопровождается никакими уведомлениями — пользователь не узнаёт, что старый пароль всё ещё работает.

Эксперт называет ситуацию «подрывом доверия» к системе безопасности Windows. В большинстве случаев смена пароля — это способ мгновенно отозвать доступ. Но в случае с RDP этого не происходит, что особенно опасно в ситуациях, когда учётные данные были скомпрометированы или утекли в сеть. Отсутствие возможности «обнулить» кэш авторизации делает систему уязвимой к длительному несанкционированному доступу.

Microsoft утверждает, что отключение механизма вызовет проблемы с совместимостью, однако для системных администраторов и бизнес-пользователей отсутствие опции отключения или ограничения кэширования RDP представляет реальную угрозу для критически важных систем. В текущем виде RDP остаётся потенциальной точкой проникновения, несмотря на смену пароля.